Większość przedsiębiorców zdaje sobie sprawę ze skali zagrożenia ze strony cyberprzestępców. Firmy są łakomym kąskiem dla hakerów, którzy wiedzą, że ataki na sieci biznesowe mogą im przynieść ogromne korzyści finansowe. Wynika to ze skali możliwych strat po stronie zaatakowanej firmy: przede wszystkim finansowych (zatrzymanie produkcji, okup), lecz również wizerunkowych (utrata zaufania klientów, postrzegania na rynku).

Podstawowym celem takich działań są dziś sieci OT, które stanowią bardzo wrażliwe środowisko i potencjalne źródło wycieku poufnych danych, dlatego tak istotną kwestią jest dziś zadbanie o ochronę zasobów pracujących w sieciach przemysłowych.

W naszym artykule zebraliśmy kilka wartościowych wskazówek dla przedsiębiorców, którzy rozumieją potrzebę zwiększenia poziomu ochrony zasobów cyfrowych.

Jak sprawdzić, czy firma jest dobrze chroniona przed atakami?

Podstawowym problemem z punktu widzenia cyberbezpieczeństwa OT jest to, że mnóstwo przedsiębiorstw nie posiada choćby podstawowej polityki stanowiącej zbiór zasad bezpieczeństwa. Warunkiem zapewnienia sobie realnej ochrony zasobów pracujących w sieci jest spełnianie poniższych warunków:

- dysponowanie spisem urządzeń pracujących w sieci,

- posiadanie infrastruktury sieciowej spełniającej międzynarodowe standardy (Purdue Model, CPwE, ISO 62443),

- bieżące monitorowanie wszelkich zmian systemowych (aktualizacje, programy, firmware),

- posiadanie procedury tworzenia kopii zapasowych oraz przywrócenia stanu sprzed awarii,

- opracowanie planu działania na wypadek utraty komunikacji lub ataku hakerskiego,

- zadbanie o odporność infrastruktury sieciowej oraz podpiętych do niej urządzeń na pojedyncze defekty,

- funkcjonowanie wewnętrznej jednostki odpowiedzialnej za komunikację i bezpieczeństwo na poziomie OT.

Jeśli Państwa firma nie spełnia tych kryteriów, to automatycznie staje się łatwym celem dla cyberprzestępców, którzy potrafią wykorzystać każdą lukę w systemie zabezpieczeń, aby np. wykraść cenne dane, poufne informacje lub sabotować pracę urządzeń.

Defense in depth

Defense in depth (Ochrona w głąb) to zaawansowana taktyka, która pierwotnie została opracowana na potrzeby wojskowe, a dziś jest wykorzystywana również komercyjnie. Stanowi kluczowe zagadnienie w dziedzinie cyberbezpieczeństwa przemysłowego.

Ochrona w głąb ma na celu tworzenie sieci zabezpieczeń na różnych warstwach systemów sterowania, co znacząco zwiększa poziom ochrony i przyspiesza możliwość reakcji w razie przeprowadzenia skutecznego ataku na jedną z tych warstw.

Strategia Defense in depth to dziś fundament działań zwiększających bezpieczeństwo zasobów cyfrowych w przemyśle. Bazują na niej różne standardy, włącznie z IEC 62443, który jest całościowym standardem bezpieczeństwa dla świata OT.

Pierwszym w branży automatyki przemysłowej dostawcą rozwiązań w obszarze cyberbezpieczeństwa OT w oparciu o standard IEC 62443 jest amerykańska firma Rockwell Automation.

Z jej flagowych produktów mogą korzystać klienci RAControls, oficjalnego dystrybutora technologii Rockwell Automation, który zapewnia również profesjonalne wdrożenie najwyższych standardów ochrony przed atakami na potrzeby przemysłu.

Dobre praktyki zwiększające bezpieczeństwo zasobów cyfrowych w przemyśle

Współczesny przemysł, w znacznej mierze zautomatyzowany, korzystający z urządzeń na stałe podłączonych do sieci, jest szczególnie narażony na ryzyko ataków. Właśnie dlatego nie ma tutaj miejsca na jakiekolwiek zaniedbania.

Podkreślmy, że włamanie do sieci wewnętrznej może spowodować nie tylko długi przestój, ale także narazić przedsiębiorstwo na bardzo poważne konsekwencje z tytułu chociażby RODO.

Lista dobrych praktyk zwiększających cyberbezpieczeństwo OT obejmuje:

- Convergent Plantwide Ethernet (CPwE) – jest to zbiór dokumentów stworzonych we współpracy firm CISCO i Rockwell Automation, stanowiący swego rodzaju drogowskaz przy tworzeniu bezpiecznej, odpornej na ataki sieci przemysłowej, z uwzględnieniem potrzeb łączenia OT z IT i szerokim obszarem chmury IoT.

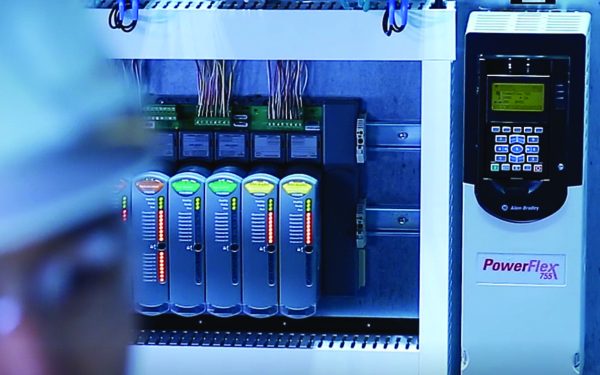

- CIP Security – jest to protokół przemysłowy CIP z funkcją bezpieczeństwa zapewniający uwierzytelnienie, integralność oraz poufność danych na poziomie OT. Protokół ten obsługują już takie urządzenia, jak sterowniki ControlLogix, falowniki PowerFlex czy serwonapędy Kinetix.

- Zarządzanie Cyklem Życia – jest to powszechnie bagatelizowany, a niezwykle istotny element cyberbezpieczeństwa. W oparciu o standard IEC 62443, użytkownicy mogą domagać się rozwiązań spełniających założony Security Level, włączając w to cykl życia całego systemu (zarówno po stronie zarządzania ryzykiem klienta końcowego, jak i po stronie wsparcia produktowego dostawcy).

To oczywiście tylko wycinek całego zbioru rekomendacji. Prosimy pamiętać, że dbanie o bezpieczeństwo cyfrowych zasobów przedsiębiorstwa jest procesem ciągłym, wymagającym nieustannych działań. Nie da się tego zrobić poprzez jednorazowe wdrożenie konkretnego rozwiązania, co wynika z wciąż zmieniających się metod cyberprzestępców.

Jeśli są Państwo zainteresowani realnym zwiększeniem ochrony przed atakami z zewnątrz oraz zapewnieniem sobie wysokiego poziomu cyberbezpieczeństwa OT, to już teraz zapraszamy do bezpośredniego kontaktu z RAControls.

Po zapoznaniu się ze specyfiką Państwa biznesu, a także aktualnie wdrożonymi działaniami z dziedziny Security, zaproponujemy konkretną strategię uodpornienia Państwa zasobów na zagrożenia cybernetyczne.